|

Poslao: 06 Sep 2010 23:11

|

offline

- dr_Bora

- Anti Malware Fighter

Rank 2

- Pridružio: 24 Jul 2007

- Poruke: 12280

- Gde živiš: Höganäs, SE

|

- 32Ovo se svidja korisnicima: Bogdan-Tc, Simke, Peca, goran9888, SSpin, diarno, dedak, helen1, FarscapeFan, zeljko f, KlinkaPalacinka, bobapex, Rogi, Ričard, p2all, ThePhilosopher, Fa7aL!tY, Lorki, argus, pixxel, coconut8, Boske_KG, NIx Car, Knežević, oblak, mcrule, Dr SiGn, A.L., ivance95, code381, TwinHeadedEagle, daxytt

Registruj se da bi pohvalio/la poruku!

Malware i prenosivi diskovi

U poslednjih par godina često su objavljivani članci u kojima su korisnici bili upozoravani na opasnost od malicioznog softvera koji biva instaliran sa USB memorijskih uređaja.

Nedavno pročitah još jedan takav članak; kao i većina ostalih, pojašnjava kako se pod uticajem autorun funkcije Windowsa maliciozan softver može automatski pokrenuti po priključivanju diska.

Naravno, edukacija je poželjna stvar, ali samo uz pretpostavku da se temelji na tačnim informacijama, a gore pomenuta tvrdnja to em nije, em predstavlja samo najobičnije grebanje po površini ove problematike.

Maliciozan program (malware) koji se širi putem prenosivih diskova se standardno klasifikuje kao crv. Crv se obično definiše kao malware koji se širi putem mreže (upravo zbog toga je nešto crv, a ne npr. trojanac).

U početku su crvi za širenje sa jednog inficiranog kompjutera na druge koristili skeniranje interneta na ranjive kompjutere i elektronsku poštu za slanje kopija samoga malwarea. No, dobar deo današnjih crva koristi i dodatne metode širenja.

Tokom poslednjih nekoliko godina došlo je do značajnog povećanja pristupačnosti različitih prenosivih diskova; USB flash memorije, memorijske kartice (čitači kartica, telefoni, fotoaparati, audio playeri), prenosivi USB hard diskovi... Cene su sve niže, a uređaja je sve više i danas retko ko nema neki tip prenosivog diska.

Kao što je i pravilo u svetu (anti)malwarea, sve što je popularno, to postaje predmet zloupotrebe; prenosivi diskovi nisu izuzetak.

Premda se priča o malwareu koji se prenosi putem prenosivih diskova obično svodi na pomenutu autorun funkciju, ta mogućnost svih verzija Windowsa (od Win95) predstavlja svega jedan način na koji može doći do infekcije.

Vektori napada

Autorun/autoplay

Ovo je zasigurno najstarija metoda kojoj popularnost još uvek ne opada. Autorun funkcija Windowsa se ogleda u tome da se korišćenjem posebno oblikovane konfiguracione datoteke (autorun.inf) koja se postavlja u osnovnu fasciklu diska (root folder) operativnom sistemu nalaže da izvrši specifične, nestandardne akcije pri pokušaju otvaranja tog diska korišćenjem Windows Explorera.

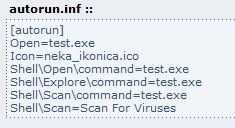

Pogledajmo sledeću autorun.inf datoteku:

| Kada se disk na kome se nalazi ova datoteka spoji sa kompjuterom, Windows će da je obradi i shodno njenom sadržaju izmeni konteksni meni diska (shell menu, dobija se desnim klikom na disk u Win. Exploreru).

Referencirana datoteka test.exe nikada neće biti pokrenuta automatski; program će biti pokrenut tek kada korisnik pokuša da otvori disk dvoklikom na isti u Windows Exploreru. |

Autorun.inf datoteku je moguće oblikovati tako da budu izmenjene i opcije koje se nude u autoplay prozoru (primer) – u ovom slučaju je dovoljan (i potreban) jedan klik na OK kako bi malware bio pokrenut.

Zloupotreba autorun funkcije je najčešće korišćeni metod od strane većine crva. Mnoge masovne infekcije su učinile da Microsoft, na uštrb funkcionalnosti, vremenom modifikuje način rada autorun funkcije; do te mere da gore opisani načini modifikacije konteksnog menija (a time i pokretanja malwarea) budu onemogućeni u Windows 7. Šta više, usled propusta u ranijim verzijama Windowsa, ni isključivanje autoruna nije uvek davalo željeni rezultat (rešeno je dodatnim zakrpama koje, nažalost, mnogi ni danas nemaju instalirane).

Desktop.ini/comment.htt/ActiveX

Kada je već bilo dobro poznato kako inficirati kompjuter korišćenjem autoruna, autori malwarea su se dosetili još jednog načina.

Desktop.ini/comment.htt datoteke, standardno korišćene za npr. izmenu izgleda fascikle, su zahvaljujući mogućnosti Internet Explorera da pokreće aktivni sadržaj, zloupotrebljene.

Zasigurno najpopularniji crv koji je koristio ovaj metod je bio Win32.Rays – ovaj, u osnovi, e-mail crv, premda potiče iz 2003/2004. godine, uspeo je do danas da se održi in the wild.

Uz spamovanje korisnikovih kontakata kopijama crva, Rays se širi i putem masovne replikacije. Nakon što primeti novi prenosivi disk, Rays se iskopira kako u osnovnu fasciklu, tako i sve ostale fascikle na disku. Svaka kopija crva je praćena odgovarajućim desktop.ini i comment.htt datotekama koje služe kao okidači infekcije kad god korisnik otvori neku fasciklu korišćenjem Windows Explorera.

desktop.ini ::[.ShellClassInfo]

HTMLInfoTipFile=file://Comment.htt

ConfirmFileOp = 0

comment.htt / deo koda ::AppleObject.createInstance()

Set WsShell = AppleObject.GetObject()

Wsshell.run(Path + "WINFILE.EXE")

Korisnik

Naravno, vremenom se došlo i do najslabije karike u lancu. Korisnik, sa svojom sposobnošću brzog dvoklika je neprevaziđeni okidač infekcije.

Postoji mnogo načina koje crvi koriste kako bi naveli korisnike da ih pokrenu.

Neki crvi će menjanjem atributa da sakriju korisnikove fascikle i da naprave kopije sebe pod istim nazivima koje imaju korisnikove fascikle. Ako se uzme u obzir da ti crvi obično koriste ikonice slične onima koje se koriste za prikaz fascikli i da se, na standardnim podešavanjima, ekstenzija izvršnih datoteka ne prikazuje, jasno je da će korisnik vrlo lako da pokrene crva misleći da pristupa svojim podacima.

Neki drugi crvi će da sakriju/preimenuju/obrišu korisnikove datoteke na prenosivim diskovima i na njihovo mesto postave kopije sebe.

Dok u prvom slučaju korisnik može da primeti da nešto nije u redu (ako mu je aktiviran prikaz svih datoteka/fascikli i ekstenzija), ovde je to malo teže jer je legitiman program zamenjen malicioznim.

Crvi takođe mogu da kreiraju prečice (LNK datoteke) ka svojim kopijama. Same prečice često imaju zanimljive, „lako klikljive“ nazive. Ova metoda se prvenstveno koristi za izazivanje reinfekcije već inficiranog kompjutera, dok je verovatnoća za infekciju drugih kompjutera manja (jer prečice, u opštem slučaju, neće biti validne zato što ukazuju na pogrešan disk).

Četvrta grupa su file replikatori koji će da se iskopiraju u sve fascikle diska nadajući se da će korisnik nehotice da ih pokrene.

Peta grupa cilja ljudsku znatiželju – malware se kopira na disk pod različitim imenima za koja autor crva smatra da će zainteresovati korisnika. Ne zvuči kao preterano napredna metoda, no...

Praksa pokazuje da će prosečan korisnik bez mnogo razmišljanja da dvoklikne datoteku naziva „Pamela giving blowjob.avi“, a da pri tome ni jednog trenutka ne pomisli da je u pitanju maliciozan program naziva „Pamela giving blowjob.avi.exe“.

Nabrajanje bi moglo da se nastavi, no mislim da je ovaj deo prilično jasan.

Windows Shell

Najnovija od svih metoda se zasniva na propustu u Windows Shell-u. CVE-2010-2568, poznatiji kao LNK exploit, ogleda se u iskorišćavanju bezbednosnog propusta u načinu na koji Windows Shell obrađuje ikonice.

Posebno oblikovana LNK/PIF datoteka (prečica), usled pokušaja nekog file managera (Windows Explorer, Total Commander...) da prikaže ikonicu iste, može izazvati pokretanje programa bez ikakve interakcije korisnika.

Praktično, dovoljno je samo otvoriti fasciklu u kojoj se nalazi maliciozna prečica da bi došlo do infekcije.

Ovaj exploit do sada koristi nekoliko primeraka malwarea; Stuxnet, Sality, neke verzije Zbot-a...

Sve verzije Windowsa su pogođene ovim propustom, a Microsoft je nedavno izdao odgovarajuću zakrpu.

USB... Or not to be?

To be, naravno; ali kako se zaštititi?

Kada se priča o zaštiti, korisnici obično imaju tendenciju da se busaju u (cyber) prsa svojim antivirusom pri tome zaboravljajući da je to samo jedna od karika u lancu.

Osnova zaštite svakog sistema je ažuran Windows. Slaba je vajda od pritvaranja jednih vrata malwareu (korišćenjem antivirusa), ukoliko nam kuća ima gomilu skrivenih ulaza. Ukoliko već niste u mogućnosti da pređete na Windows 7, onda se bar potrudite da ažurirate operativni sistem koji koristite. Windows XP, koji je još uvek veoma popularan, bez Service Pack 3 i zakrpi izdatih nakon njega je prosto osuđen da bude inficiran.

Koristite zaštitni softver. Ovo ne garantuje čist kompjuter, ali mnogo pomaže.

Koristite alternativne file managere koji prikazuju sve fascikle/datoteke/ekstenzije i edukujte se kako bi razumeli šta vam je to prikazano.

|

|

|

|

|

Registruj se da bi učestvovao u diskusiji. Registrovanim korisnicima se NE prikazuju reklame unutar poruka.

|

|

|

Poslao: 10 Sep 2010 13:10

|

offline

- Sass Drake

- Anti Malware Fighter

Rank 2

- Pridružio: 26 Avg 2010

- Poruke: 10622

- Gde živiš: Hypnos Control Room, Tokyo Metropolitan Government Building

|

Citat:Referencirana datoteka test.exe nikada neće biti pokrenuta automatski; program će biti pokrenut tek kada korisnik pokuša da otvori disk dvoklikom na isti u Windows Exploreru.

Ako postoji linija open=test.exe, test.exe će biti automatski pokrenut prilikom priključivanja uređaja na XP-u ukoliko autorun nije isključen.

|

|

|

|

|

|

|

Poslao: 10 Sep 2010 13:34

|

offline

- dr_Bora

- Anti Malware Fighter

Rank 2

- Pridružio: 24 Jul 2007

- Poruke: 12280

- Gde živiš: Höganäs, SE

|

Ne, neće.

Ništa se prenosivog diska (removable drive) ne može automatski da startuje (za razliku od optičkih medija, gde je na ranijim verzijama Windowsa to moguće).

|

|

|

|

|

|

|

Poslao: 10 Sep 2010 15:35

|

offline

- Sass Drake

- Anti Malware Fighter

Rank 2

- Pridružio: 26 Avg 2010

- Poruke: 10622

- Gde živiš: Hypnos Control Room, Tokyo Metropolitan Government Building

|

dr_Bora ::Ne, neće.

Ništa se prenosivog diska (removable drive) ne može automatski da startuje (za razliku od optičkih medija, gde je na ranijim verzijama Windowsa to moguće).

Misliš li na 7/Vista ili na 7/Vista/XP kad kažeš „Ništa se prenosivog diska (removable drive) ne može automatski da startuje”? Iz mog iskustva, XP automatski izvršava open= komandu autorun.inf fajla na prenosivom disku.

|

|

|

|

|

|

|

Poslao: 10 Sep 2010 16:27

|

offline

- dr_Bora

- Anti Malware Fighter

Rank 2

- Pridružio: 24 Jul 2007

- Poruke: 12280

- Gde živiš: Höganäs, SE

|

Mislim na sve verzije Windowsa.

Funkcionalnost koju pominješ imaju samo optički diskovi (na Win7 ni oni), dok kod prenosivih i umreženih diskova Autorun nema tu mogućnost.

Jesu li ti poznati U3 uređaji? Šta misliš zbog čega su napravljeni?

|

|

|

|

|

|

|

Poslao: 10 Sep 2010 17:01

|

offline

- Peca

- Glavni Administrator

- Predrag Damnjanović

- SysAdmin i programer

- Pridružio: 17 Apr 2003

- Poruke: 23211

- Gde živiš: Niš

|

ali, koje su sanse da korisnik, koji je ubacio USB/CD - uopste ne pogleda sadrzaj istog ?

dr_Bora ::Posebno oblikovana LNK/PIF datoteka (prečica), usled pokušaja nekog file managera (Windows Explorer, Total Commander...) da prikaže ikonicu iste, može izazvati pokretanje programa bez ikakve interakcije korisnika.

dakle, nece virus da se startuje cim ubacis prenosni medij, ali je fakat da je [ukoliko nemas patchovan Windows ili antivirus] samo pitanje vremena kad ce virus biti startovan.

|

|

|

|

|

|

|

Poslao: 10 Sep 2010 17:31

|

offline

- dr_Bora

- Anti Malware Fighter

Rank 2

- Pridružio: 24 Jul 2007

- Poruke: 12280

- Gde živiš: Höganäs, SE

|

A ne, nećemo mešati USB i CD.

CD/DVD nije removable drive (možda zvuči čudno, ali je tako) i za njega ne važe ista pravila kao za flash uređaje.

Peca ::dakle, nece virus da se startuje cim ubacis prenosni medij, ali je fakat da je [ukoliko nemas patchovan Windows ili antivirus] samo pitanje vremena kad ce virus biti startovan.

Da, naravno da će korisnik da otvori drive i, u slučaju LNK exploita, stvar je jasna. Ako Windows nije patchovan i ako AV nije detektovao malware, doći će do "tihe" instalacije malware-a.

Btw, kad već pomenu CD-ove... "Autorun crvi" mogu da inficiraju i CD-ove.

Naravno, crv neće pisati direktno na CD/DVD (malo je komplikovano naterati korisnika da ubaci prazan disk  ), već će da se potpomognu jednom mogućnošću Windowsa - snimanje iz Windows Explorera. ), već će da se potpomognu jednom mogućnošću Windowsa - snimanje iz Windows Explorera.

Crv će da se iskopira (zajedno sa autorun.inf) u folder koji Windows koristi kao skladište svega što treba da se snimi na CD - onda mu preostaje samo da čeka da korisnik snimi disk.

Istina, retki su crvi koji ovo rade, a i retko ko snima diskove na taj način (ali je i jedno i drugo dovoljno često da se MS odluči na isključi "puni" autorun i za CD/DVD).

|

|

|

|

|

|

|

Poslao: 10 Sep 2010 19:55

|

offline

- Ričard

- Lavlje srce

- Supermoderator

- Zver!

- Electro maintenance engineer

- Pridružio: 28 Nov 2006

- Poruke: 13745

- Gde živiš: Vršac

|

dr_Bora ::...a i retko ko snima diskove na taj način...

Često je po internet kafeima samo ova opcija dostupna za rezanje. Ne kupuju se komercijalni programi za rezanje, ali se i ne instaliraju besplatni programi iste namene.

|

|

|

|

|

|

|

Poslao: 20 Jan 2011 00:30

|

offline

- FarscapeFan

- Legendarni građanin

- Pridružio: 30 Dec 2007

- Poruke: 4759

- Gde živiš: Niš

|

Pošto je bilo dosta konfuzija gde i kada jeste isključen a kada nije uključen

taj autorun,

( na osnovu ovih sajtova odosno zvaničnog uputstva:

http://support.microsoft.com/kb/967715 )

1. treba da skinete ovo što piše u prerequisites, na primer

za XP je WindowsXP-KB967715-x86-ENU.exe

za 2003 server WindowsServer2003-KB967715-x86-ENU.exe

itd...

ili se po lokalizacijama izabere odgovarajući patch tu dole gde je "Change Language"

2. čitate dalje , nadole , na primer za Windows 2003, Windows XP i Windows 2000 se koristi postupak pomoću "Group Policy settings"

Citat:

1. Click Start, click Run, type Gpedit.msc in the Open box, and then click OK.

2. Under Computer Configuration, expand Administrative Templates, and then click System.

3. In the Settings pane, right-click Turn off Autoplay, and then click Properties.

Note In Windows 2000, the policy setting is named Disable Autoplay.

4. Click Enabled, and then select All drives in the Turn off Autoplay box to disable Autorun on all drives.

5. Click OK to close the Turn off Autoplay Properties dialog box.

6. Restart the computer.

2a , alternativa prethodnom kliktanju je, koristite takozvani Fix-it

za Windows 7, Windows 2008, Windows Vista, Windows 2003,ili Windows XP

koji se nalazi tu nadole na istoj stranici

[Link mogu videti samo ulogovani korisnici]

u cilju smanjenja propagacije malware-poželjno je da ovo bude odrađeno na u cilju smanjenja propagacije malware-poželjno je da ovo bude odrađeno na

svakom računaru u vidokrugu,ne čekajte na automatski updejt

eh da, zaboravio sam, šta se sa ovime dobije - potpuno se isključi i autorun i autoplay

i mora ručno da otvorite neki ubačeni cd-disk   ili i za usb isključi takođe ili i za usb isključi takođe

|

|

|

|

|

|

|

Poslao: 20 Jan 2011 16:54

|

offline

- dr_Bora

- Anti Malware Fighter

Rank 2

- Pridružio: 24 Jul 2007

- Poruke: 12280

- Gde živiš: Höganäs, SE

|

Citat:ne čekajte na automatski updejt

Ti patchevi su stari gotovo dve godine i služe za ispravku buga usled koga u određenim situacijama policies (zabrane u registru) vezane za autorun ne budu primenjene.

Iz teksta: "Štaviše, usled propusta u ranijim verzijama Windowsa, ni isključivanje autoruna nije uvek davalo željeni rezultat (rešeno je dodatnim zakrpama koje, nažalost, mnogi ni danas nemaju instalirane)."

|

|

|

|

|

|